Encontramos las vulnerabilidades de tus sistemas y las posibles soluciones antes de un ataque real mediante la colaboración de expertos e IA automatizada.

Damos visibilidad a tus activos y a sus vulnerabilidades, ya sean potenciales o reales, y ofrecemos recomendaciones basadas en pruebas.

Una ciberprotección excepcional para mantener su organización y sus datos a salvo del malware y los ataques avanzados.

Ridgebot no es autónomo; nuestras pruebas de penetración automatizadas son éticas: identificamos vulnerabilidades en el ecosistema y las comunicamos, pero no aplicamos cambios directamente en los sistemas.

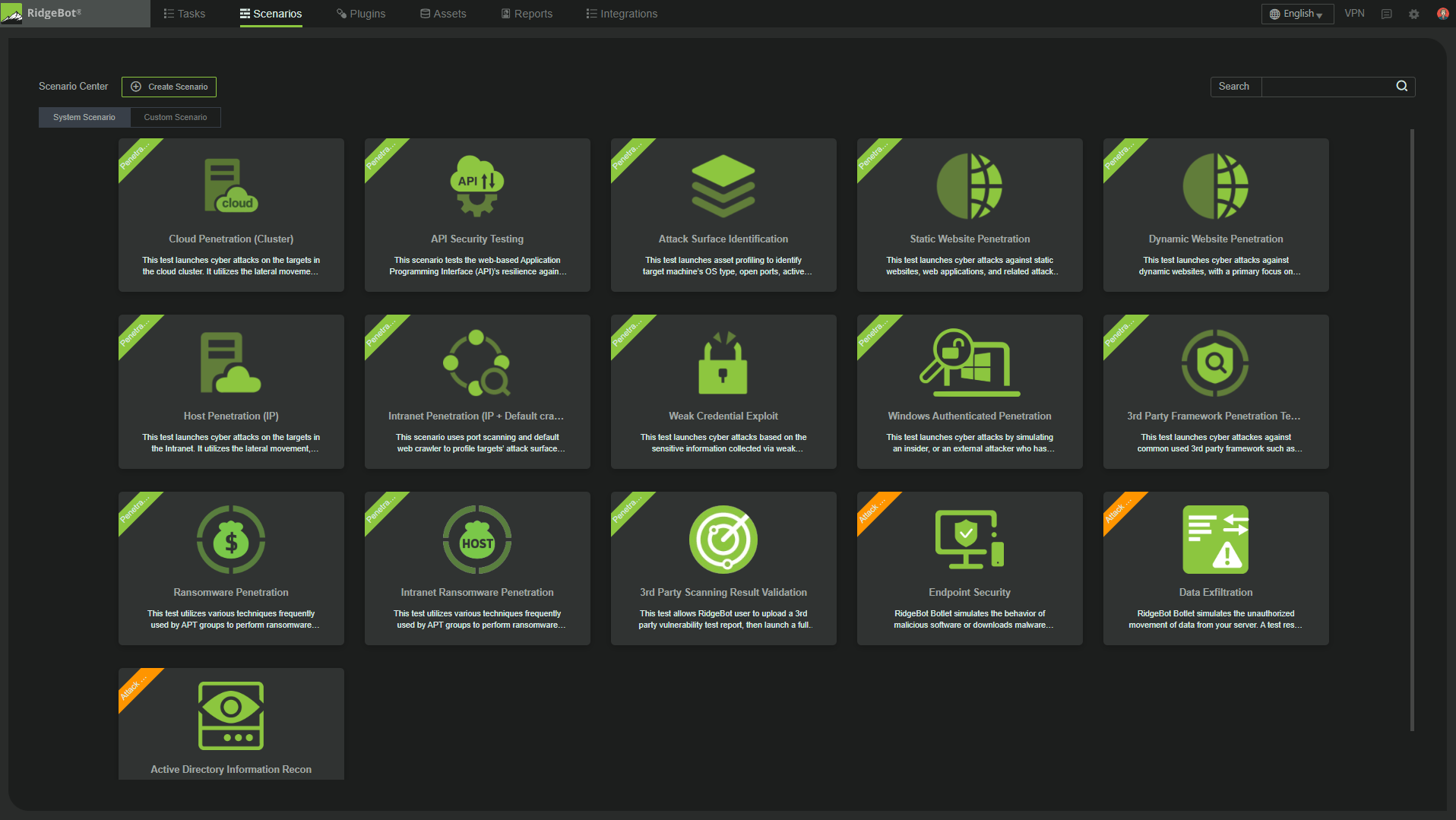

Cada escenario de ataque es diseñado considerando el contexto, dentro de este se incluyen:

Nuestro servicio implica una implementación gestionada, en la que configuramos y ejecutamos las pruebas, reduciendo la necesidad de intervención manual y abordando el conocimiento de ecosistemas IaaS, PaaS y SaaS y no solo las habilidades en ciberseguridad.

Porque las amenazas evolucionan rápidamente (p. ej., un aumento del 400% en los ataques a APIs, campañas ransomware rampantes).

Las herramientas tradicionales generan falsos positivos o no validan la explotabilidad; RidgeBot reduce los errores operativos de los humanos y aumenta las capacidades de los expertos mediante explotaciones éticas, alineadas con estándares como OWASP Top 10 y MITRE ATT&CK, que validan los ceros positivos x100 más rápido que un humano.

Para identificar y priorizar riesgos reales, fortalecer la postura de seguridad, cumplir regulaciones y optimizar remediación.

Como servicio, lo ofrecemos para que las organizaciones obtengan visibilidad accionable, mapeen rutas de ataque y prevengan brechas.

Nuestro partnership con Sophos nos permite complementar las soluciones de endpoint y MDR, entregando una defensa integral que valida los controles de Sophos y mitiga los impactos de negocio, logrando "peace of mind" para CISOs mediante validación continua y reducción de exposición.

El universo de IT tiene múltiples tecnologías y participantes, por eso RidgeBot se integra con una variedad de herramientas de ciberseguridad a través de APIs RESTful y del formato CEF syslog para SIEM/SOAR/XDR, permitiendo intercambio automatizado de datos y orquestación. Las integraciones clave incluyen:

RidgeBot analiza una amplia gama de recursos en entornos IT, incluyendo:

1 Ridgebot no analiza código, eso lo hacemos a través de Codacy.

Cómo: Personalizamos el ejercicio según el alcance objetivo:

Cuándo: La seguridad y los riesgos deben ser una gestión viva, el ejercicio se puede hacer según los objetivos para todo el ecosistema o según el recurso:

La velocidad de la IA y los motores propios de Ridgebot ayudan a reducir el tiempo dedicado a la investigación y dedicarlo a la gestión continua del riesgo.

Trabajamos sobre los resultados encontrados y evidenciados; entregamos reportes detallados y explicamos a su equipo las posibles remediaciones (p. ej., parches, configuraciones, hardening).

Confirmamos que los fixes fueron efectivos con los retests; en nuestro servicio, proporcionamos guidance experto y, vía partnership con Sophos, escalamos a sus MDR para respuestas gestionadas, monitoreo continuo y optimización de workflows, asegurando una postura fortalecida y la reducción de riesgos futuros.

La funcionalidad Adversary Cyber Emulation (ACE) permite simular comportamientos de atacantes reales de forma controlada y segura.

Utilizamos Botles éticos que ejecutan scripts sin causar daños en el entorno IT, según el marco MITRE ATT&CK, como la reconnaissance, la escalada de privilegios, la persistencia y la exfiltración de datos.

Nuestro servicio implica una implementación gestionada en la que configuramos los Botlets, ejecutamos las emulaciones y analizamos los resultados, midiendo la efectividad de los controles de seguridad mediante métricas como las tasas de bloqueo (block rates).

Con nuestro partnership con Sophos, estas pruebas se extienden a validar controles Sophos (p. ej., contra el malware en endpoints), enfocándonos en simulaciones éticas para identificar fallos estructurales y optimizar defensas sin interrupciones operativas.

Porque las amenazas evolucionan rápidamente (p. ej., un aumento del 400% en los ataques a APIs, campañas ransomware rampantes).

Las herramientas tradicionales generan falsos positivos o no validan la explotabilidad; RidgeBot reduce los errores operativos de los humanos y aumenta las capacidades de los expertos mediante explotaciones éticas, alineadas con estándares como OWASP Top 10 y MITRE ATT&CK, que validan los ceros positivos x100 más rápido que un humano.

Para identificar y priorizar riesgos reales, fortalecer la postura de seguridad, cumplir regulaciones y optimizar remediación.

Como servicio, lo ofrecemos para que las organizaciones obtengan visibilidad accionable, mapeen rutas de ataque y prevengan brechas.

Nuestro partnership con Sophos nos permite complementar las soluciones de endpoint y MDR, entregando una defensa integral que valida los controles de Sophos y mitiga los impactos de negocio, logrando "peace of mind" para CISOs mediante validación continua y reducción de exposición.

El universo de IT tiene múltiples tecnologías y participantes, por eso RidgeBot se integra con una variedad de herramientas de ciberseguridad a través de APIs RESTful y del formato CEF syslog para SIEM/SOAR/XDR, permitiendo intercambio automatizado de datos y orquestación. Las integraciones clave incluyen:

RidgeBot analiza una amplia gama de recursos en entornos IT, incluyendo:

1 Ridgebot no analiza código, eso lo hacemos a través de Codacy.

Cómo: Desplegamos Botlets en los recursos objetivo (agent-based, sin impacto), configurando scripts de emulación (p.ej., para Endpoint Security o Data Exfiltration); Ridgebot Brain ejecuta simulaciones automatizadas para medir las tasas de bloqueo, y los resultados se procesan para tácticas MITRE, integrando datos de escáneres para objetivos precisos.

Los resultados para tácticas MITRE se integran con los datos de escáneres para targets precisos para entregar resultados más sólidos, con contexto y priorizados.

Cuándo: La seguridad y los riesgos deben ser una gestión viva, el ejercicio se puede hacer según los objetivos para todo el ecosistema o según el recurso:

La velocidad de la IA y los motores propios de Ridgebot ayudan a reducir el tiempo dedicado a la investigación y dedicarlo a la gestión continua del riesgo.

Trabajamos sobre los resultados encontrados y evidenciados; entregamos reportes detallados con block rates (p.ej., por target, táctica MITRE, técnica o grupo de amenaza), descripciones de pruebas no bloqueadas y sugerencias de mitigación (p.ej., mejorar las protecciones AD o DLP). Incluimos tendencias de block rates para el monitoreo histórico y overviews para decisiones informadas.

Confirmamos que los fixes fueron efectivos con los retests; en nuestro servicio, proporcionamos guidance experto y, vía partnership con Sophos, escalamos a sus MDR para respuestas gestionadas, monitoreo continuo y optimización de workflows, asegurando una postura fortalecida y la reducción de riesgos futuros.

Simulamos ataques de manera segura y controlada a sitios web y aplicaciones web, sin causar daños y así solucionar antes de que lleguen hackers reales.

Recomendamos integrar estas pruebas con otras para reducir las vulnerabilidades cruzadas (p.ej., web gateways o endpoint web access), enfocándonos en ethical hacking para destilar riesgos reales y asegurar el cumplimiento de (p.ej., web gateways o endpoint web access), enfocándonos en ethical hacking para destilar riesgos reales y asegurar cumplimiento como OWASP.

Porque las amenazas evolucionan rápidamente (p. ej., un aumento del 400% en los ataques a APIs, campañas ransomware rampantes).

Las herramientas tradicionales generan falsos positivos o no validan la explotabilidad; RidgeBot reduce los errores operativos de los humanos y aumenta las capacidades de los expertos mediante explotaciones éticas, alineadas con estándares como OWASP Top 10 y MITRE ATT&CK, que validan los ceros positivos x100 más rápido que un humano.

Para identificar y priorizar riesgos reales, fortalecer la postura de seguridad, cumplir regulaciones y optimizar remediación.

Como servicio, lo ofrecemos para que las organizaciones obtengan visibilidad accionable, mapeen rutas de ataque y prevengan brechas.

Nuestro partnership con Sophos nos permite complementar las soluciones de endpoint y MDR, entregando una defensa integral que valida los controles de Sophos y mitiga los impactos de negocio, logrando "peace of mind" para CISOs mediante validación continua y reducción de exposición.

Las APIs son claves para la integración entre sistemas distintos analizamos por ello RidgeBot ha desarrollado integraciones con herramientas para enriquecer la resiliencia de las pruebas web; las integraciones clave incluyen:

RidgeBot analiza una amplia gama de web1 en entornos IT, incluyendo:

1 Ridgebot no analiza código; lo hacemos a través de Codacy.

Cómo: Primero entendemos el ecosistema para así diseñar una estrategia donde la IA automatiza rastreo, explotación ética (black/gray-box) y validación OWASP, integrando datos de escáneres para focus preciso.

Los resultados para tácticas MITRE se integran con los datos de escáneres para targets precisos para entregar resultados más sólidos, con contexto y priorizados.

Cuándo: La seguridad y los riesgos deben ser una gestión viva, el ejercicio se puede hacer según los objetivos para todo el ecosistema o según el recurso:

La velocidad de la IA y los motores propios de Ridgebot ayudan a reducir el tiempo dedicado a la investigación y dedicarlo a la gestión continua del riesgo.

Trabajamos sobre los resultados encontrados y evidenciados; los reportes detallados incluyen los exploits (p.ej., paths visuales, CWEs mapeados a OWASP), priorización de riesgos (severidad, impacto), y roadmaps de remediación (e.j., fixes para XSS o auth bypass).

Confirmamos que los fixes fueron efectivos en los retests; estos reportes de cumplimiento OWASP se generan como base para auditorías e incluyen sugerencias, como parches o reconfigs.

Una vez diseñada la estrategia por recurso, usamos RidgeBot Brain para automatizar la ingesta y la verificación de hallazgos de vulnerabilidades de terceros. Ridgebot nos permite priorizar riesgos reales mediante la explotación ética y controlada para filtrar los falsos positivos.

Los dos motores de IA de Ridgebot nos permiten perfilar el ataque por recursos con diversas estrategias para así detectar más vulnerabilidades

Porque las amenazas evolucionan rápidamente (p. ej., un aumento del 400% en los ataques a APIs, campañas ransomware rampantes).

Las herramientas tradicionales generan falsos positivos o no validan la explotabilidad; RidgeBot reduce los errores operativos de los humanos y aumenta las capacidades de los expertos mediante explotaciones éticas, alineadas con estándares como OWASP Top 10 y MITRE ATT&CK, que validan los ceros positivos x100 más rápido que un humano.

Para identificar y priorizar riesgos reales, fortalecer la postura de seguridad, cumplir regulaciones y optimizar remediación.

Como servicio, lo ofrecemos para que las organizaciones obtengan visibilidad accionable, mapeen rutas de ataque y prevengan brechas.

Nuestro partnership con Sophos nos permite complementar las soluciones de endpoint y MDR, entregando una defensa integral que valida los controles de Sophos y mitiga los impactos de negocio, logrando "peace of mind" para CISOs mediante validación continua y reducción de exposición.

Las APIs son claves para la integración entre sistemas distintos analizamos por ello RidgeBot ha desarrollado integraciones con herramientas para enriquecer la resiliencia de las pruebas web; las integraciones clave incluyen:

RidgeBot analiza una amplia gama de recursos en entornos IT, incluyendo:

Cómo: Diseñamos la prueba según el recurso para así y activamos las opciones de autoexplotación ética. Automatizamos el intercambio de datos, la validación de PoC y filtrado según la categoría.

Los resultados para tácticas MITRE se integran con los datos de escáneres para targets precisos para entregar resultados más sólidos, con contexto y priorizados.

Cuándo: La seguridad y los riesgos deben ser una gestión viva, el ejercicio se puede hacer según los objetivos para todo el ecosistema o según el recurso:

La velocidad de la IA y los motores propios de Ridgebot ayudan a reducir el tiempo dedicado a la investigación y dedicarlo a la gestión continua del riesgo.

Trabajamos sobre los resultados encontrados y evidenciados; los reportes detallados incluyen los exploits (p.ej., paths visuales, CWEs mapeados a OWASP), priorización de riesgos (severidad, impacto), y roadmaps de remediación (e.j., fixes para XSS o auth bypass).

Confirmamos que los fixes fueron efectivos en los retests; estos reportes de cumplimiento OWASP se generan como base para auditorías e incluyen sugerencias, como parches o reconfigs.

Simulamos de manera automatizada y segura los ataques ransomware mediante escaneo, explotación ética y mapeo de paths de ataque, enfocándonos en la etapa inicial de compromiso para prevenir intrusiones.

RidgeBrain y RidgeGen se combinan para proteger contra ransomware mediante un enfoque integrado de IA y GenAI en RidgeBot.

Ridgebot repotencia los servicios actuales, por ejemplo, un servicio gestionado con partnership Sophos, validan activos protegidos (e.g., endpoints con Intercept X), integrando hallazgos con escáneres como Rapid7 o Tenable para reportes accionables, remediación guiada y retests, fortaleciendo la postura contra ransomware con eficiencia y cero impacto operacional.

Por qué: Los ataques ransomware son rampantes y sofisticados (p.ej., targeting sectores clave con tradecraft avanzado), y las herramientas tradicionales no mapean paths explotables ni validan riesgos reales; RidgeBot simula ataques para identificar debilidades antes de que los atacantes lo hagan, reduciendo la exposición en organizaciones de alto perfil.

Para qué: El objetivo es evitar ransomware y detenerlos ransomware en su etapa inicial, proporcionando visibilidad clara para decisiones confiadas y mitigación efectiva

Entregamos visibilidad a las organizaciones para que exploren tendencias, vectores y estrategias. Recomendamos que este ciclo se complemente con soluciones MDR y endpoint como Sophos; más visibilidad para reforzar la prevención proactiva con reducción de riesgos de negocio.

Las APIs son claves para la integración entre sistemas distintos analizamos por ello RidgeBot ha desarrollado integraciones con herramientas para enriquecer la resiliencia de las pruebas web; las integraciones clave incluyen:

RidgeBot analiza una amplia gama de recursos en entornos IT, incluyendo:

Cómo:

Cuándo: La seguridad y los riesgos deben ser una gestión viva, el ejercicio se puede hacer según los objetivos para todo el ecosistema o según el recurso:

La velocidad de la IA y los motores propios de Ridgebot ayudan a reducir el tiempo dedicado a la investigación y dedicarlo a la gestión continua del riesgo.

Trabajamos sobre los resultados encontrados y evidenciados; los reportes detallados incluyen los exploits (p.ej., parches para EternalBlue o hardening de credenciales), priorización de riesgos (severidad, impacto), y roadmaps de remediación (e.j., fixes para XSS o auth bypass).

Confirmamos que los fixes fueron efectivos en los retests; estos reportes de cumplimiento se generan como base para auditorías e incluyen sugerencias, como parches o reconfigs.

Automatizamos las pruebas de penetración (pen-testing) éticas en interfaces de programación de aplicaciones (APIs) web, utilizando inteligencia artificial (IA) para realizar pruebas black-box (sin conocimiento previo) y gray-box (con conocimiento parcial) en un entorno seguro y sin causar daños.

Ofrecemos una ejecución gestionada en la que configuramos las pruebas, ejecutamos simulaciones y priorizamos l ejecutamos simulaciones y priorizamos riesgos. Enfocamos el ethical hacking en generar cumplimiento y una seguridad robusta frente a ataques que han crecido un 400% según datos recientes.

Por qué: Lo hacemos porque las APIs son la red central de los ecosistemas digitales; hoy son el objetivo número uno de atacantes, con un aumento del 400% en ataques el último año. Los escáneres tradicionales no detectan fallos dinámicos como lógica de negocio o autenticación rota, y las pruebas manuales son lentas y costosas. Con RidgeBot automatizamos las pruebas éticas para identificar vulnerabilidades antes que los atacantes, alineado con OWASP API Top 10.

Para qué: Para proteger APIs proactivamente, asegurar cumplimiento con estándares OWASP, y priorizar riesgos explotables mediante PoC. Ofrecemos visibilidad recomendada para que las organizaciones reduzcan superficies de ataque, fortalezcan APIs críticas y optimicen remediación.

Entregamos visibilidad a las organizaciones para que exploren tendencias, vectores y estrategias. Recomendamos que este ciclo se complemente con soluciones MDR y endpoint como Sophos; más visibilidad para reforzar la prevención proactiva con reducción de riesgos de negocio.

Las APIs son claves para la integración entre sistemas distintos analizamos por ello RidgeBot ha desarrollado integraciones con herramientas para enriquecer la resiliencia de las pruebas web; las integraciones clave incluyen:

RidgeBot se integra con herramientas para enriquecer API testing vía APIs RESTful y CEF syslog, incluyendo:

RidgeBot analiza recursos relacionados con APIs web, incluyendo:

Cómo: Configuramos los dominios o las IPs objetivos, seleccionando el escenario "API Security Testing" y ejecutando pruebas automatizadas con IA.

Integramos los datos de escáneres para mayor precisión, sin impacto operativo.

Cuándo: La seguridad y los riesgos deben ser una gestión viva, el ejercicio se puede hacer según los objetivos para todo el ecosistema o según el recurso:

La velocidad de la IA y los motores propios de Ridgebot ayudan a reducir el tiempo dedicado a la investigación y dedicarlo a la gestión continua del riesgo.

Trabajamos sobre los resultados encontrados y evidenciados; los reportes detallados incluyen los exploits (p.ej., utenticación rota, lógica bypass), priorización de riesgos (severidad, impacto), y roadmaps de remediación (e.j., implementar MFA, corregir headers).

Confirmamos que los fixes fueron efectivos en los retests; estos reportes de cumplimiento se generan como base para auditorías e incluyen sugerencias, como parches o reconfigs.

Conoce nuestros pasos para lograr el éxito y algunos de los entregables que vamos generando en el camino.

Primero, entendemos tu negocio y ecosistema IT. Mapeamos los puntos de entrada por IP, dominio o API, los accesos y las redes, y los cruzamos con las funcionalidades de RidgeBot para diseñar la mejor estrategia de ethical hacking.

Entregables: Cuestionario de Ethical Hacking, Plan de Trabajo, Matriz RACI

Programamos las pruebas y simulaciones a realizar. Adaptamos el plan a simulaciones individuales, masivas o secuenciales y lo cruzamos con los riesgos potenciales de tu negocio.

Entregables: Cadena de Ayuda

Un equipo de profesionales certificados implementa la estrategia de ejecución con RidgeBot, de acuerdo con los objetivos de fuerza, y permanece alerta ante casos muy críticos o de alto riesgo antes de emitir el informe final.

Entregamos el informe 72 horas después de la validación de la estrategia, con análisis y soluciones planteadas de acuerdo con su importancia, el esfuerzo y las necesidades. En estos informes detallamos los puertos, vulnerabilidad y potenciales soluciones indentificadas.

Entregables: Reporte técnico detallado, Resumen Ejecutivo, Presentación de Resultados y Recomendaciones

Hemos mapeado las dudas más comunes

Nuestros pentests y simulaciones son diseñados por el equipo considerando las características del recurso objetivo. Podemos realizar ataques internos, externos, de movimiento lateral o de Gestión de Vulnerabilidades y con diferentes niveles de ruido. El equipo trabaja con la IA pero no deja de aplicar toda la experiencia en IT y negocios.

Escenarios de Pentesting

Escenarios de Simulaciones de Ataque

Es automatizada pero no autónomo:

Mapeamos todas las IP y Dominios y su contenido, una base de datos necesita estrategias diferentes a un AD o una Extranet. Los recursos analizados incluyen sitios web HTTP/HTTPS, servidores, workstations, routers, switches, firewalls, EDRs, access points wireless (inalámbricos), impresoras, cámaras IP, dispositivos industriales, aplicaciones SCADA. Dispositivos Internet of Things, Servidores de aplicaciones móviles, etc.

En base a eso y a las operaciones, mapeamos las pruebas, la frecuencia, el nivel de sigilo, el cronograma, las API y otros factores relevantes.

Aunque RidgeBot tiene modelos de prueba ya creados, Ativa siempre puede modificarlos o crear otros nuevos. Luego, la ejecución de la prueba se automatiza; si existe un riesgo explotable, se encuentra y rastrea la cadena de eliminación.

Ridgebot corre las pruebas pero no las diseña; entrega recomendaciones y los sustentos de esto pero no implementa las soluciones y/o recomendaciones:

En los informes detallados y de resumen, recomendamos soluciones priorizadas en el contexto de negocio y las implicancias de su implementación y las implicancias de la implementación de lo recomendado.

Descubrimos las vulnerabilidades y cómo estas pueden ser explotadas, por ejemplo:

Apache Log4j2 Remote Code Execution en [punto de recurso]

Debido al análisis recursivo de ciertas características de Apache Log4j2, un atacante puede construir directamente una solicitud maliciosa para desencadenar una vulnerabilidad de ejecución remota de código. La explotación de la vulnerabilidad no requiere una configuración especial.

Hay dos tipos principales de informes, los creados por RidgeBot y los creados por Ativa. Aunque Ridgebot puede crear informes detallados automáticamente en varios idiomas; Ativa también crea y comenta informes basados en el contexto del cliente y su ecosistema. La tecnología es utilizada por humanos; el equipo de Ativa siempre interactúa con Ridgebot.

Debido a la naturaleza de seguridad y confidencialidad, no publicamos los clientes; sin embargo, sí podemos decir que hemos realizado ethical hackings en cajas municipales, medios de comunicación, agroindustrias, empresa de televentas, universidades, colegios, cadenas de tiendas. entre otros.

Hemos realizado proyectos para clientes que tienen grandes infraestructuras, pero también para clientes que solo tienen una web; nos enfocamos en entender al cliente. En caso de que sea necesario, por favor, contáctanos.

Para el análisis de vulnerabilidad y calidad de código, trabajamos con Codacy. Una herramienta privada que nos ayuda a hacer análisis de calidad y seguridad del código. Recomendamos que se ejecuten ambos servicios de ethical porque el ataque ingresa a través de un recurso, pero afecta a un ecosistema.

Hay dos opciones; en ambos casos, el equipo de Ativa presta el servicio.

Existe la posibilidad de que sea una licencia para hacer pentesting ilimitados a recursos específicos o de hacer pago por uso para hacer pruebas a demanda a bolsa de recursos. Recomendamos iniciar con pago por uso y adquirir la licencia para ecosistemas amplios y altamente intensivos.

De acuerdo con los recursos objetivos diseñamos la estrategia de Ethical Hacking de acuerdo al contexto de cliente; ejecutamos las pruebas diseñadas y entregamos informes con recomendaciones con sustento y contexto según impacto de los ejercicios de ethical hacking realizados. Algunas de las actividades y servicios que estamos en la capacidad de entregar son:

Diseñamos pruebas de penetración automatizadas

Analizamos y priorizamos la vulnerabilidad basada en el riesgo

Realizamos simulaciones para validar los controles de seguridad

No, lo que hacemos es dar visibilidad y recomendaciones para poder actuar y gestionar, pero no implementamos por ellos. El Ethical Hacking brinda visibilidad y sustentos para que el equipo pueda tomar decisiones más informadas y así proteger mejor el ecosistema, con un enfoque de riesgo de negocio.

Sí, tiene dos motores de IA propios y privados; no depende de tecnologías abiertas; la información sobre la base de datos o sus algoritmos no es accesible ni manipulable no depende de tecnologías abiertas; la información sobre la base de datos o sus algoritmos no son accesibles ni manipulables por partner o clientes. Adicionalmente, nosotros no inyectamos código ni modificamos la configuración.

Esta no se comparte con terceros. El acceso a la herramienta que utilizamos tiene acceso por usuario y contraseña, el motor es privado y no comparte información. Los resultados de lo encontrado, así como el contendio de reportes son compartido por canales seguros y solo para aquellas personas que lo ameriten. Podemos realizar versiones censuradas para que sea compartida con terceros o quien lo necesiten.